나 : 메모리 덤프를 통해서 브라우저 단의 정보를 탈취해 가는 것을 막으려면

어떤 보안조치를 해야할까?

ChatGPT : 메모리 덤프는 악성 코드가 실행 중인 프로세스의 메모리를 검색하여 중요 정보를 탈취하는 데 사용되는 기술입니다. 따라서 브라우저 단에서 메모리 덤프를 막으려면 다음과 같은 보안조치를 취할 수 있습니다.

취약점 패치: 브라우저 취약점을 해결하는 패치를 적용하여 메모리 덤프를 방지할 수 있습니다. 브라우저 공급 업체는 취약점을 신속하게 패치하고 최신 버전으로 업데이트하도록 권장됩니다.

보안 설정 강화: 브라우저 보안 설정을 강화하여 악성 코드가 실행되는 것을 방지할 수 있습니다. 이는 인터넷 보안 소프트웨어를 사용하여 공격을 탐지하고 차단하는 것과 같은 방법으로 이루어질 수 있습니다.

데이터 암호화: 브라우저에서 중요한 정보를 보호하기 위해 데이터 암호화를 구현할 수 있습니다. 이를 위해서는 SSL/TLS 프로토콜을 사용하여 데이터를 암호화하고 HTTPS를 사용하여 웹 사이트 연결을 보호해야 합니다.

메모리 보호: 브라우저는 메모리 보호 기술을 사용하여 실행 중인 코드가 다른 프로세스의 메모리를 읽거나 쓸 수 없도록 할 수 있습니다. 이를 위해서는 예를 들어 ASLR(Address Space Layout Randomization)과 같은 기술을 사용하여 메모리 주소를 무작위로 할당하고, 실행 파일에 대한 메모리 보호 기능을 활성화해야 합니다.

보안 인증서 검증: 브라우저는 SSL 인증서의 유효성을 검증하여 악성 인증서를 사용하는 웹 사이트에서의 연결을 방지할 수 있습니다. 이를 위해서는 인증서 검증 기능을 활성화해야 합니다.

보안 소프트웨어 설치: 인터넷 보안 소프트웨어를 설치하여 브라우저를 보호할 수 있습니다. 이러한 소프트웨어는 악성 코드를 탐지하고 차단하여 브라우저에서 발생하는 보안 위협을 줄일 수 있습니다.

이러한 보안조치를 적용하여 브라우저 단의 정보를 탈취하는 메모리 덤프를 방지할 수 있습니다. 그러나 보안은 끝이 없기 때문에, 완벽하다고 보장할 수는 없습니다.

나 : SSL 암호화 만으로는 메모리 덤프 될 때 탈취되는 정보를 지킬 수 없는 거 아니니?

ChatGPT : 맞습니다. SSL 암호화는 데이터를 안전하게 전송하는 데에 도움을 주지만, 메모리 덤프를 통해 브라우저에서 실행 중인 애플리케이션의 정보가 노출될 가능성이 있습니다. 이러한 공격은 SSL 암호화가 강력하게 적용되더라도 메모리 덤프를 통해 정보를 탈취할 수 있는 것으로 알려져 있습니다.

따라서 메모리 덤프를 방지하기 위해서는 SSL 암호화 외에도 다른 보안조치를 취해야 합니다. 먼저, 애플리케이션에서 중요한 정보를 저장하는 변수를 암호화하여 보호할 수 있습니다. 또한, 메모리 보호 기술을 사용하여 메모리 덤프를 차단하고, 인증서 검증, 보안 소프트웨어 설치 등 다양한 보안조치를 함께 적용하여 보안을 강화할 수 있습니다.

또한, 애플리케이션 내에서 중요한 정보를 최소한으로 유지하고, 처리가 완료되면 즉시 메모리에서 삭제하도록 구현함으로써 정보 노출을 최소화할 수도 있습니다. 이러한 방법들은 SSL 암호화 외에도 보안성을 향상시키고, 메모리 덤프에 대한 위협을 줄일 수 있는 방법입니다.

'Step for Studying > Security' 카테고리의 다른 글

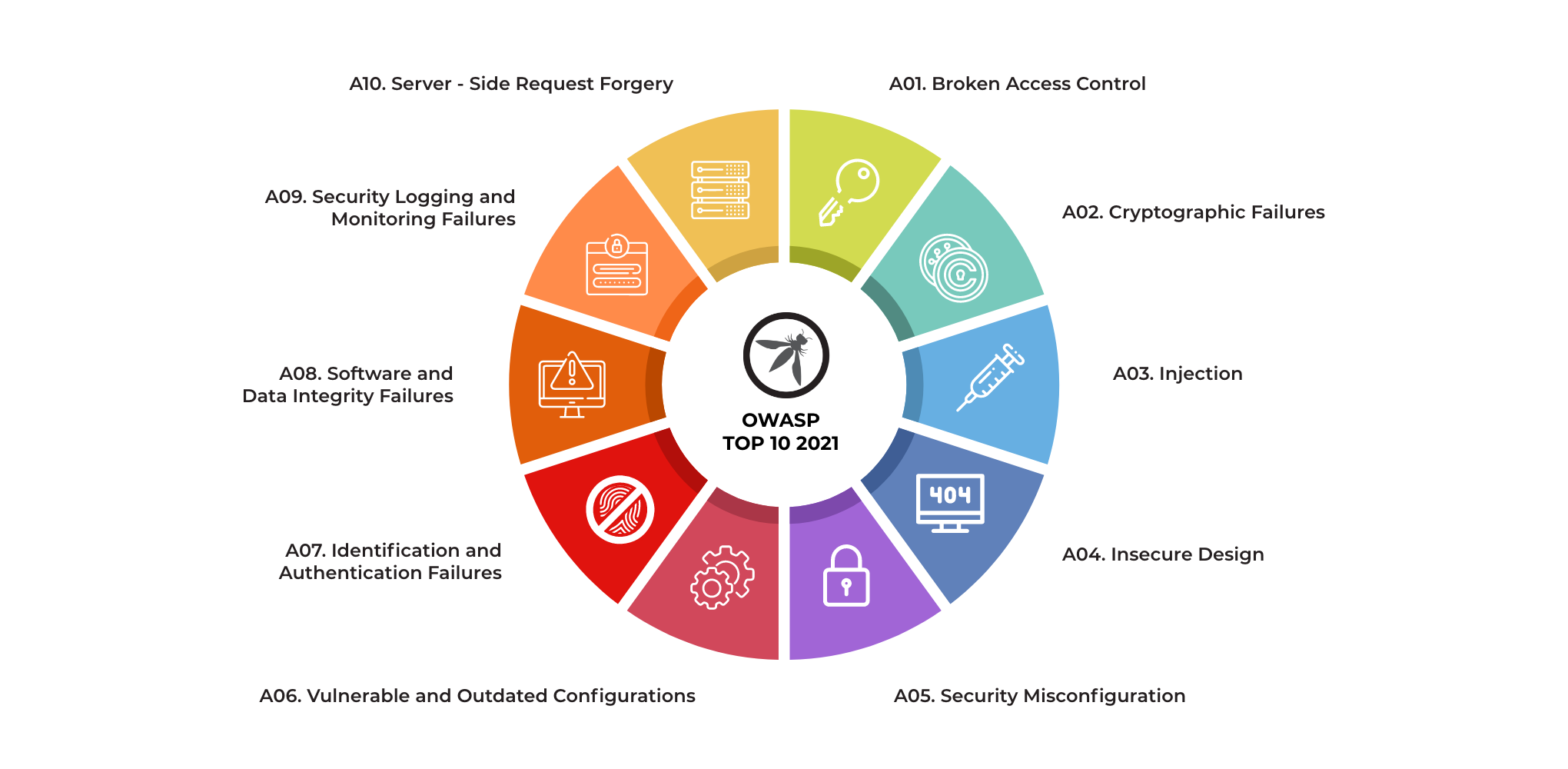

| 웹보안에서 가장 중요한 OWASP TOP 10 (0) | 2023.04.18 |

|---|---|

| 웹서비스에서 SSL(TLS) 암호화로 막을 수 없는 취약점? (2) | 2023.04.14 |

| [eng] Does WebRTC require SSL (Secure Socket Layers) to be enabled for integration? (0) | 2023.04.14 |

| webRTC 연동시에 SSL(Secure Socket Layers) 안쓰면 활성화가 안되나요? (0) | 2023.04.14 |